缘起

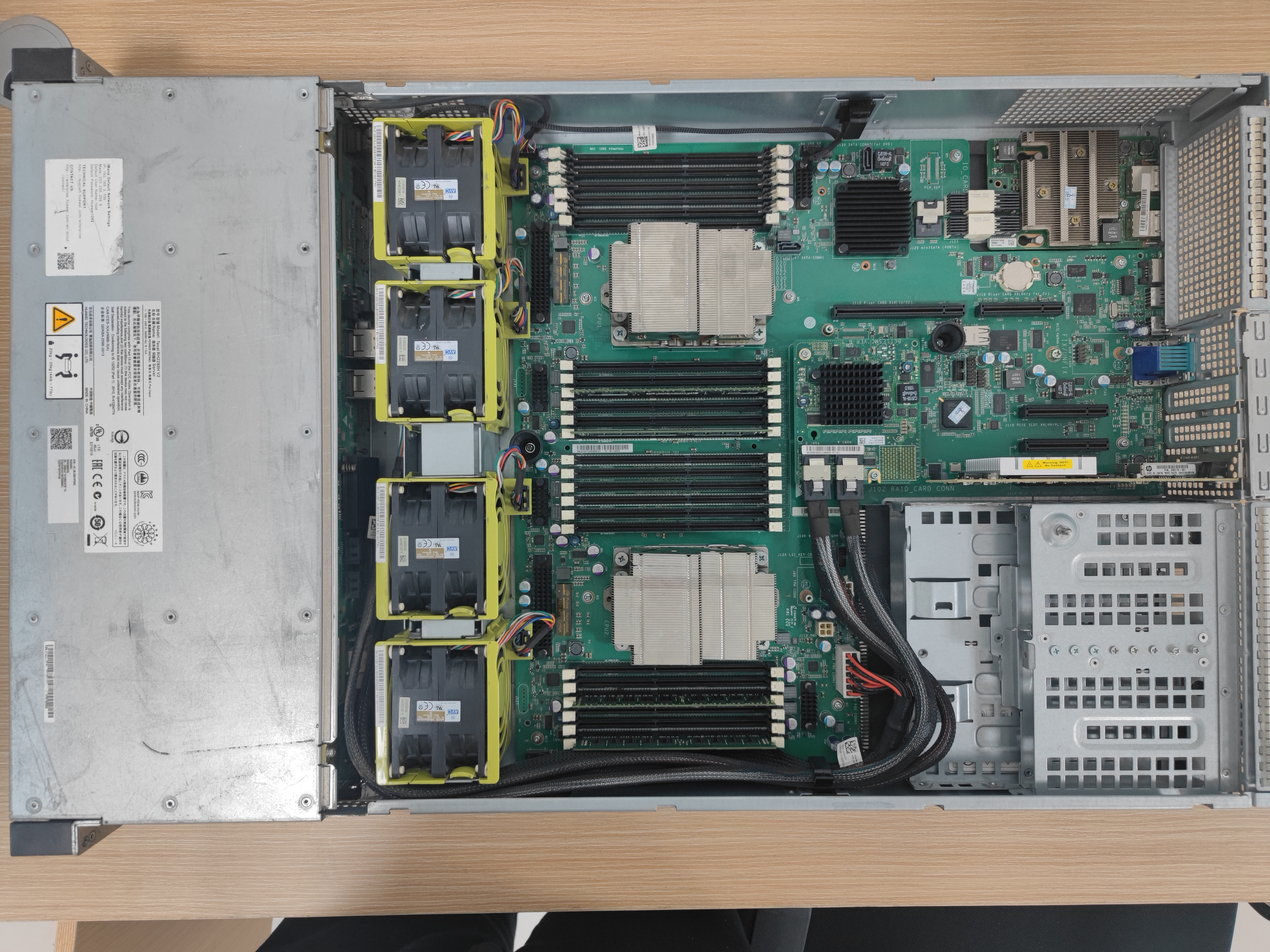

去年由于科研的需要,有大量的数据存储需求。再加之对百度网盘存储不放心,准备自建存储服务器,这样可以摆脱所有云存储的需求,将数据牢牢掌握在自己手中。我准备配一台存储服务器,这种设备叫做NAS (Net Attached Storage),即网络附加存储。可以通过NFS,SMB/CIFS,FTP,iSCSI等协议访问服务器内的文件。

去年由于科研的需要,有大量的数据存储需求。再加之对百度网盘存储不放心,准备自建存储服务器,这样可以摆脱所有云存储的需求,将数据牢牢掌握在自己手中。我准备配一台存储服务器,这种设备叫做NAS (Net Attached Storage),即网络附加存储。可以通过NFS,SMB/CIFS,FTP,iSCSI等协议访问服务器内的文件。

每当我的程序崩溃的时候,我都会用核心转储 (core dump) 文件来找出来崩溃发生的具体位置。(关于怎么产生和使用核心转储可以看我的文章。)一直以来我调程序的时候都是很开心的……直到我遇到了这个新的 bug。当我把它的核心转储文件载入到 GDB 之后,我很失望地发现所有的堆栈追踪 (stack trace) 都是关于系统库的,没有一行是关于我的代码的。

本文通过一个的实验,简要介绍频域手段添加数字盲水印的方法,并进一步验证其抗攻击性。在上述实验的基础上,总结躲避数字盲水印的方法。(多图预警)

Hexo的简洁、神秘让我跃跃欲试,在使用过程中遇到了很多问题,整理此文,一是方便其他技术人搭建自己的博客,二是给自己的学习之旅做个总结。